分布式计算在新能源技术开发中的安全挑战与对策

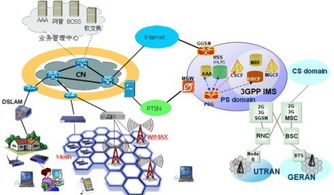

随着全球能源转型的加速,新能源技术的开发日益依赖于高性能计算与大数据分析。分布式计算凭借其强大的并行处理能力和资源整合优势,已成为模拟复杂能源系统、优化电网调度、加速材料研发的关键工具。分布式计算架构的开放性、节点异构性与数据流动性也带来了严峻的安全挑战,直接关系到新能源基础设施的可靠性与核心知识产权的保护。

分布式计算在新能源领域的应用场景广泛,主要包括:气候与发电预测模型、智能电网的实时监控与调度、电池材料分子模拟、以及风电场/光伏电站的布局优化。这些应用通常涉及海量敏感数据,如地理信息、电网实时运行状态、用户用电行为以及未公开的专利技术参数。在分布式环境中,数据在多个节点间传输与处理,极易成为网络攻击的目标。主要安全风险体现在:

- 数据泄露与篡改:攻击者可能窃取传输中的敏感数据(如新型电池配方),或篡改调度指令引发电网故障。

- 节点入侵与恶意代码:分布式网络中的个别薄弱节点被攻陷后,可能成为攻击跳板或传播恶意软件,破坏整体计算任务的完整性。

- 身份认证与访问控制缺陷:庞大的节点群和复杂的任务分配使得统一的身份管理和权限控制难以实施,未授权访问风险增高。

- 拒绝服务攻击:针对计算资源管理节点的攻击可能导致整个分布式计算平台瘫痪,延误关键研发进程。

为应对这些挑战,保障新能源技术开发的安全,需构建一个多层次、纵深防御的安全体系:

1. 强化数据安全核心

- 加密技术全程应用:对传输中与静态存储的数据实施强加密(如AES-256),并对计算任务本身进行同态加密或安全多方计算探索,实现“数据可用不可见”。

- 数据脱敏与差分隐私:在模型训练等非必要场景,对原始地理、用户数据脱敏,或引入差分隐私技术,在保护个体隐私的前提下保证分析结果有效性。

2. 构建可信计算环境

- 节点安全认证:采用基于数字证书的双向认证机制,确保只有可信节点能加入网络。结合硬件可信模块(TPM)对节点启动状态进行度量。

- 容器与沙箱隔离:利用容器化技术(如Docker, Kubernetes)将计算任务隔离在独立、可控的环境中运行,限制潜在攻击的影响范围。

3. 实施动态访问控制与监控

- 最小权限原则与属性基加密:实施细粒度的动态访问控制策略,结合属性基加密(ABE),确保只有满足特定属性(如研发部门、项目阶段)的用户能解密对应数据。

- 持续安全监控与异常检测:部署入侵检测系统(IDS),利用机器学习算法分析节点行为与网络流量模式,实时发现并响应异常活动。

4. 完善安全管理与应急响应

- 统一安全策略与审计:建立跨节点的统一安全策略管理平台,并记录所有关键操作日志以供审计和追溯。

- 制定灾难恢复预案:针对关键计算任务和数据,建立备份机制与快速恢复流程,确保在遭受攻击后研发工作能尽快重启。

分布式计算的安全性与新能源技术的创新速度息息相关。随着量子计算、区块链等技术的发展,有望为分布式计算安全注入新的解决方案,例如利用区块链实现去中心化、不可篡改的计算任务记录与节点信誉管理。

在新能源技术开发这一战略领域中,必须将安全性视为分布式计算系统设计的基石。通过技术创新与管理优化相结合,构建一个既强大又可信的计算支撑环境,方能有效护航清洁能源的研发与利用,推动全球可持续发展的宏伟目标。

如若转载,请注明出处:http://www.dzbh168.com/product/47.html

更新时间:2026-02-27 22:13:32